Il semblerait qu'il y ait un "petit" bug securite sur la derniere version de MacOS X.

Une paille vraiment un rien du tout. C'est juste que il est possible de se loguer en tant que root avec un mot de passe blanc.

Franchement on chipote c'est pas bien grave tout ca…

Donc bon pour les possesseurs de mac il est conseiller de mettre un password au root:

# Moi aussi je veux rigoler

Posté par gUI (Mastodon) . Évalué à 1.

J'aime bien me moquer d'Apple, mais d'abord je veux être certain de ce que je dis.

Quand je lis :

j'ai bien l'impression que dès l'activation il faut mettre un mot de passe, donc pas de mot de passe blanc par défaut. C'est quoi qui te fais dire qu'il est possible de se logguer avec un mot de passe blanc ?

En théorie, la théorie et la pratique c'est pareil. En pratique c'est pas vrai.

[^] # Re: Moi aussi je veux rigoler

Posté par Benjamin Verhaeghe (site web personnel) . Évalué à 7.

Bonjour,

Le lien est vers Apple, non vers la description de la faille. Pour une description plus visuelle:

Decription sur Numérama

Ou encore:

ZDNet

Le monde informatique

Et bientôt un peu partout sur le web…

[^] # Re: Moi aussi je veux rigoler

Posté par gUI (Mastodon) . Évalué à 1.

Ah bin là déjà je me marre déjà plus !

Le pb c'est que ça marche à distance (parce que en accès physique, on s'en fout, on peut toujours devenir root plus ou moins d'un claquement de doigts).

En théorie, la théorie et la pratique c'est pareil. En pratique c'est pas vrai.

[^] # Re: Moi aussi je veux rigoler

Posté par Sufflope (site web personnel) . Évalué à 6.

Sur un OS au disque chiffré (sans backdoor aussi honteuse) j'aimerais bien te voir faire. Va falloir les faire claquer fort quand même, te fais pas mal.

[^] # Re: Moi aussi je veux rigoler

Posté par gUI (Mastodon) . Évalué à 1. Dernière modification le 30 novembre 2017 à 08:23.

Attention, on parle de root, pas d'accès aux données. Je maintiens.

EDIT : oui bon, si le disque système est chiffré, en effet, ça commence à devenir compliqué… ça existe ça ? Comment ça boote alors ? Demande de mot de passe systématique lors du boot ?

En théorie, la théorie et la pratique c'est pareil. En pratique c'est pas vrai.

[^] # Re: Moi aussi je veux rigoler

Posté par Albert_ . Évalué à 2.

Ben deja pour pouvoir booter il faut avoir le mot de passe du bios, puis au moment du demarrage il faut encore donner un autre mot de passe pour dechiffrer le DD.

Je ne dis pas qu'il est impossible d'acceder a mes donnees mais je pense que ca va etre legerement complique si on me tape pas dessus avec une cle anglaise pour recuperer les mots de passe…

[^] # Re: Moi aussi je veux rigoler

Posté par gouttegd . Évalué à 6.

Un peu, oui !

Je dirais même que c’est un must-have de nos jours, a fortiori sur un ordinateur portable. Ça évite de se retrouver avec des données sensibles dans la nature suite à un vol de portable…

Tous les systèmes modernes proposent le chiffrement du disque dur à l’installation.

Ça, ou d’autres méthodes comme par exemple avoir la clé de (dé)chiffrement sur une clef USB qui doit être présente lors du démarrage. On peut imaginer encore plus raffiné, comme déverrouiller le disque dur avec une smartcard.

[^] # Re: Moi aussi je veux rigoler

Posté par gUI (Mastodon) . Évalué à 2.

Merci, c'est noté Sir !

En théorie, la théorie et la pratique c'est pareil. En pratique c'est pas vrai.

[^] # Re: Moi aussi je veux rigoler

Posté par Psychofox (Mastodon) . Évalué à 3.

Tout dépend comment c'est chiffré et le mode d'opération et but de l'attaque. Si c'est dans le cadre d'un espionnage par exemple ça peut suffir si le chiffrement du disque ne se fait pas au niveau du firmware. En gros si tu à la partition /boot et au noyau ou l'initrd il est possible d'ajouter un module qui va ajouter une backdoor ou un logger. L'attaquant pourra ensuite se permettre d'attendre que l'utilisateur démarre son pc de lui-même.

Tu vérifies le checksum de ton noyau et initrd avant chaque démarrage depuis grub ?

Si j'avais bien compris l'histoire c'est en partie pour éviter ce genre d'attaques "locales" que le standard Trusted Platform Module avait été créé.

[^] # Re: Moi aussi je veux rigoler

Posté par Spack . Évalué à 9.

Bah sur macOS, il suffit de demander.

[^] # Re: Moi aussi je veux rigoler

Posté par Anonyme . Évalué à 3. Dernière modification le 29 novembre 2017 à 16:30.

La procédure c’est : ouvrir les préférences système et aller dans Utilisateurs & Groupes, cliquer sur « déverrouiller » en bas à gauche. Dans la popup il suffit d’entrer root comme utilisateur et pas de mot de passe puis « déverrouiller ». À partir de là le compte root est créé, mais on peut rien en faire.

Ensuite il suffit de se déconnecter, puis se reconnecter avec l’utilisateur root, sans mot de passe.

C’est, semble-t-il, activable à distance avec VNC/Apple Remote Desktop.

Testé ici sur un Mac professionnel où le compte administrateur/root ne met pas donné.

# User-friendliness

Posté par gouttegd . Évalué à 10.

Comme quoi c’est bien vrai que Mac OS X est plus user-friendly que GNU/Linux — sous GNU/Linux, il fallait taper la touche

backspace27 fois d’affilée pour bypasser la sécurité, là où Mac OS X permet d’arriver au même résultat en frappant simplement la toucheEntrée…Se soucier d’être facile d’utilisation jusque dans les bugs critiques, c’est beau.

(Plus sérieusement, comme le lien fourni dans le journal ne concerne pas directement le bug — c’est juste la procédure à suivre pour activer un compte root, ce qui est une manière de rendre le bug inexploitable —, voici plus d’infos.)

[^] # Re: User-friendliness

Posté par Albert_ . Évalué à 3. Dernière modification le 29 novembre 2017 à 14:27.

J'ai prefere mettre le lien pour empecher le bug plutot de comment l'activer. Je trouve ca plus sympa et puis le comment faire se trouve un peu partout de facon tres simple.

Et oui on a bien rigole avec Linux et avec Windows donc pourquoi pas avec la pomme et puis je sais qu'il y a plein d'utilisateur donc autant les prevenir et combler la faille.

[^] # Re: User-friendliness

Posté par ckiller . Évalué à 4. Dernière modification le 29 novembre 2017 à 14:35.

bah, on est sur linuxfr, site communautaire de

trollutilisateurs de logiciel libre, il y a peu de chance de tomber sur un utilisateur Apple.[^] # Re: User-friendliness

Posté par MTux . Évalué à 6.

Si tu fais référence au "bug" du prompt de chiffrement qui te renvoie en root, ce n'est pas du tout un bypass de sécurité, les volumes restent chiffrés et heureusement (si on pouvait péter un chiffrement AES rien qu'avec des appuis sur une touche, ça se saurait et on pourrait abandonner les ordinateurs quantiques).

Mais après tu as raison sur le fait qu'aucun système n'est sûr. Là aussi ça se saurait.

# Commentaire supprimé

Posté par Anonyme . Évalué à 9.

Ce commentaire a été supprimé par l’équipe de modération.

[^] # Re: …

Posté par Michaël (site web personnel) . Évalué à 7.

Y'en a aussi.

[^] # Commentaire supprimé

Posté par Anonyme . Évalué à 4.

Ce commentaire a été supprimé par l’équipe de modération.

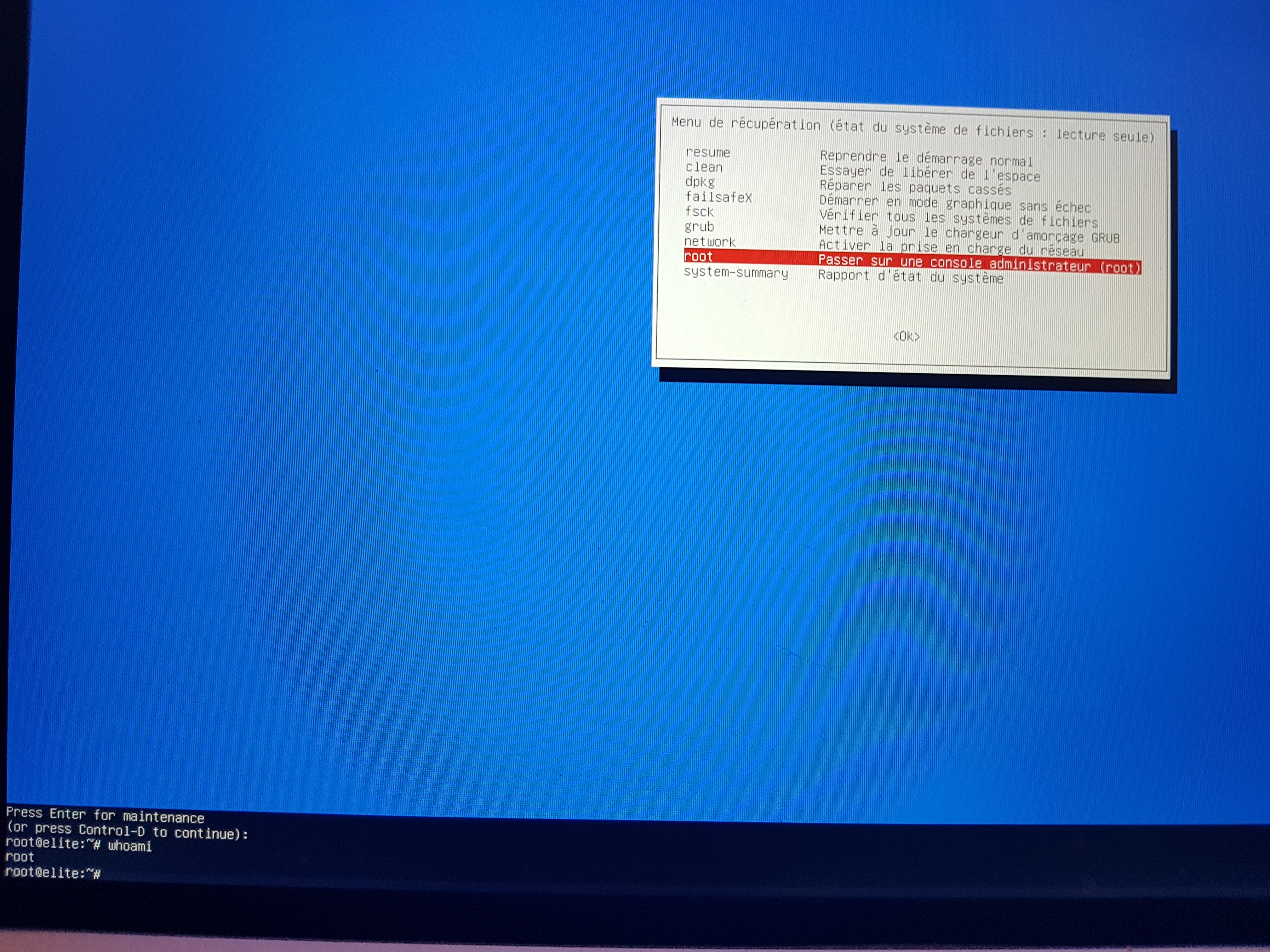

# Sinon sur ubuntu

Posté par freejeff . Évalué à 0.

flêche du bas au démarage pour activer le menu dans le grub

lancer un mode recovery

on arrive sur un petit menu qui nous propose une console root …

et ce n'est pas un bug mais une feature !

la poutre tout ça …

[^] # Re: Sinon sur ubuntu

Posté par PegaseYa . Évalué à 0.

Il me semble qu'il faut mettre le mot de passe root pour devenir root, même à partir du mode recovery.

Mais si tu veux aller dans ce sens, à partir du moment où tu as un accès physique à la machine, tu deviens root.

https://wiki.archlinux.org/index.php/reset_root_password

Mais normalement, une fois que tu as démarré, ou à distance, c'est un peu plus dur. Donc pouvoir le faire à partir du clickodrome, et j'ai l'impression que c'est confirmé, si! c'est drôle!

[^] # Re: Sinon sur ubuntu

Posté par freejeff . Évalué à 2.

Je connaissais aussi le init=/bin/bash

mais chez Ubuntu c'est une option installée par défaut pas un hack, je l'ai re-testé hier et il n'y a pas besoin de mot de passe …

[^] # Re: Sinon sur ubuntu

Posté par gnumdk (site web personnel) . Évalué à 1.

Je viens de tester, tu l'as rêvé… Où alors ce n'est pas un feature mais bien un bug que tu as trouvé…

[^] # Re: Sinon sur ubuntu

Posté par freejeff . Évalué à 3.

C'est un peu pénible …, ce n'est pas parce que ça ne fonctionne pas chez toi que ça ne fonctionne pas chez les autres …

J'arrive à ça après avoir activé le noyau courant en mode recovery

Si je tape entrée, j'arrive ici

Essayé sur 4 PC en 16.04, 17.04, 17.10 et ça marche à chaque fois, c'est donc peut être toi qui a fait quelque chose de particulier sur ta distrib.

Si quelqu'un d'autre veut bien essayer …

Perso, ça me semble aussi simple que mac mais ça n'est pas corrigé ni même considéré comme une faille …

Alors libre à toi de me croire ou non, mais ce n'est pas un bug et non je ne l'ai pas rêvé.

[^] # Re: Sinon sur ubuntu

Posté par Sufflope (site web personnel) . Évalué à 6.

Montre-moi sur mon ordi au disque chiffré s'il-te-plait.

[^] # Re: Sinon sur ubuntu

Posté par PegaseYa . Évalué à -1.

Très bonne remarque. Mais oserais-tu dire ça à des gens de la NSA ?

La sécurité, ce n'est qu'une question de moyens.

PS: Je chiffre mon disque également.

[^] # Re: Sinon sur ubuntu

Posté par Albert_ . Évalué à 6.

Oui enfin si tu ne mets un mot de passe au bios tu peux t'attendre à ce genre de hack.

[^] # Re: Sinon sur ubuntu

Posté par GnunuX (site web personnel) . Évalué à 4.

Et voir le message :

Vaut mieux éditer dans grub et rajouter "init=/bin/bash" dans ce cas là.

[^] # Re: Sinon sur ubuntu

Posté par lhardy philippe (site web personnel, Mastodon) . Évalué à 3.

Il est aussi possible de mettre un mot de passe dans grub pour forcer la demande d'un mot de passe pour l'édition des menu ou le mode console.

Cependant ça n'est âs bien documenté et c'est très galère pour le faire fonctionner en français.

Le minimum pour l'accès physique c'est le mot de passe BIOS.

[^] # Re: Sinon sur ubuntu

Posté par PegaseYa . Évalué à 3.

Je n'ai pas essayé de faire ça depuis longtemps, mais à une époque, le simple fait d'enlever la pile du bios permettait de faire un reset du mot de passe. C'est un peu plus sécurisé maintenant ?

[^] # Re: Sinon sur ubuntu

Posté par Anonyme . Évalué à 1.

C'est intrinsèque au système de sauvegarde d'un BIOS, les configurations différentes de celles d'usine sont stockés en mémoire volatile CMOS alimenté par la pile.

Ça permet d'éviter de bricker une carte-mère. Ça sous-entend que les postes publics ou à accès restreint sont censés être verrouillés pour tous accès physique. En soi, le mot de passe du BIOS n'est qu'une barrière souvent insuffisante à elle-seule.

Perso, j'ai bien profité de cette fonctionnalité que ce soit pour contourner l'interdiction parentale ou plus tard pour me sortir d'un réglage inadapté (overclocking/undervolting, changement de RAM ou réactivation du GPU intégré quand la carte graphique lache).

[^] # Re: Sinon sur ubuntu

Posté par Chuck #1 . Évalué à 4.

Il y a aussi un problème sur Ubuntu (et Debian si on choisit d'utiliser

sudoà l'installation), il n'est pas possible d'accéder à la console en mode recovery puisque le compte root est désactivé. Ça m'est arrivé, c'est très chiant. Il y a un ticket ouvert depuis plusieurs mois chez Debian…Cette signature est publiée sous licence WTFPL

[^] # Re: Sinon sur ubuntu

Posté par Anonyme . Évalué à 1.

Je me suis aussi retrouvé coincé lors du passage à Stretch, un problème simple avec systemd qui s'est transformé en longues heures de recherche.

Mais apparemment c'est un problème propre à Debian (chose qui fait que j'ai encore plus de mal à conseiller DFLinux aux débutants) et effectif depuis Jessie, tandis que Ubuntu active par défaut la console dans les modes recovery et emergency.

[^] # Re: Sinon sur ubuntu

Posté par Nitchevo (site web personnel) . Évalué à 2.

J'ai du mal à comprendre en quoi c'est un problème de ne pouvoir accéder à un compte sur une console lorsque l'on a expressément interdit de le faire. Sinon sudo bash doit donner de bons résultats, non?

[^] # Re: Sinon sur ubuntu

Posté par Anonyme . Évalué à 2.

Ici on parle d'un bug qui fait que quand ton installation n'as pas de compte root, la console emergency ou recovery n'est pas du tout disponible sans ajouter deux lignes dans un fichier de config qui devrait être mises lors de l'installation de sudo. Donc en démarrant en mode rescue t'as pas la main, uniquement une erreur du type « le mot de passe root n'est pas configuré ».

[^] # Re: Sinon sur ubuntu

Posté par Psychofox (Mastodon) . Évalué à 5.

Bonne chance pour déchiffrer le disque et aller plus loin.

Suivre le flux des commentaires

Note : les commentaires appartiennent à celles et ceux qui les ont postés. Nous n’en sommes pas responsables.